Phishing #3: Smishing, Vishing and Email Clone Phishing

- Lesezeit:

- 5 min

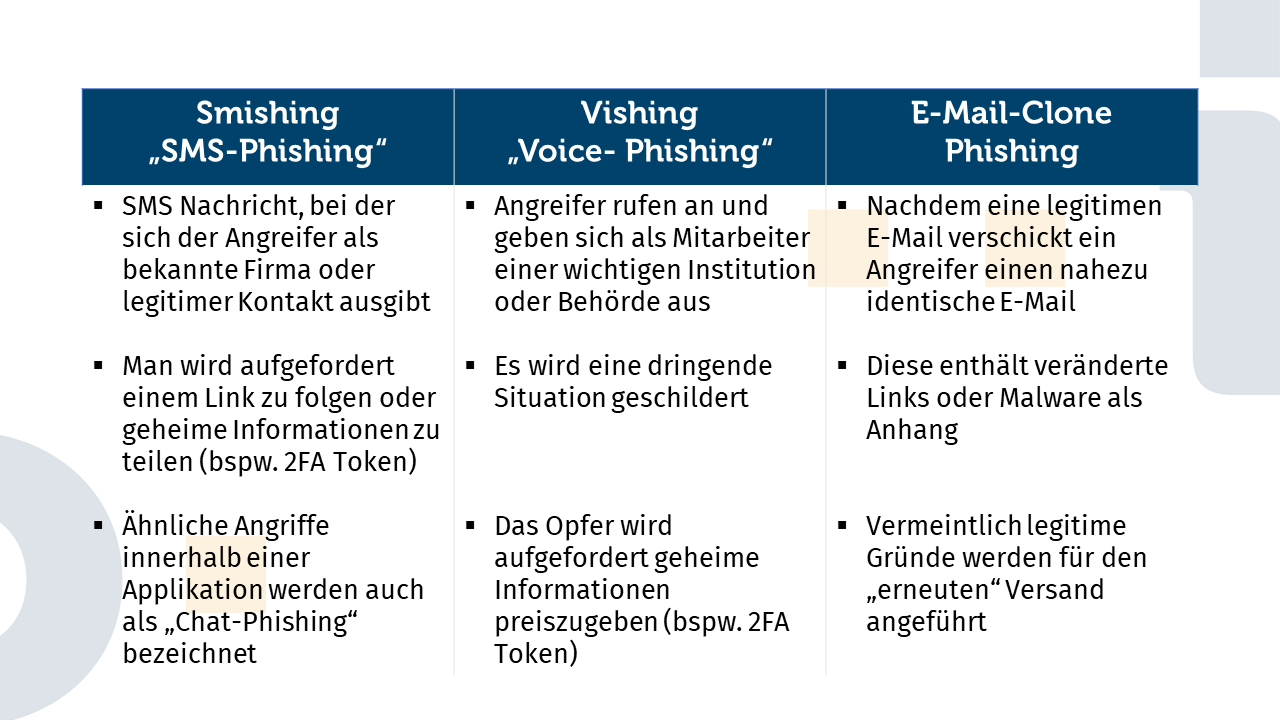

Phishing ist eine Form von Cyberangriff, bei dem Angreifer versuchen, Benutzer dazu zu bringen, sensible Informationen preiszugeben, indem sie sich als vertrauenswürdige Quellen ausgeben. Dabei gibt es verschiedene Varianten des Phishings. In diesem Blogbeitrag stellen wir drei spezielle Arten des Phishings vor: Smishing, Vishing und E-Mail-Clone-Phishing. Er setzt damit unsere Reihe zum Thema Phishing fort: Phishing #1: E-Mail-Phishing, Baiting und Suchmaschinen-Phishing und Phishing #2: CEO Fraud/Business E-Mail Compromise, Corporate Phishing und Angler Phishing Angriff.

Smishing

Smishing ist eine Art von Phishing-Angriff, der über SMS (Short Message Service) durchgeführt wird. Die Angreifer verwenden gefälschte SMS-Nachrichten, um Benutzer dazu zu bringen, auf Links zu klicken oder Informationen preiszugeben. In vielen Fällen ist die SMS-Nachricht so formuliert, dass sie Dringlichkeit oder eine Bedrohung suggeriert, um den Empfänger zu alarmieren und ihn zu einer schnellen Reaktion zu bewegen. Oft versuchen sie, wie eine bekannte Marke aufzutreten und Informationen über Rabatte oder Angebote zu versenden. Andere Angreifer versuchen, sich als ein bekannter Kontakt auszugeben, um den Benutzern ein Gefühl der Vertrautheit zu vermitteln. Das Hauptmerkmal von Smishing ist der Kommunikationskanal über SMS, aber die Angreifer nutzen die gleiche Art von Angriff auch in anderen Anwendungen, in denen man Chat-Nachrichten austauschen kann. Smishing oder SMS-Phishing unterscheidet sich vom Chat-Phishing, nur durch den Kontext oder die Anwendung, in der die Nachricht des Angreifers empfangen wird.

Ein bekanntes Beispiel für Smishing sind gefälschte SMS-Benachrichtigungen von Banken, die den Empfänger auffordern, dringend seine Bankdaten zu aktualisieren oder eine verdächtige Transaktion zu bestätigen. In einigen Fällen kann die SMS auch einen Link enthalten, der angeblich zu einer offiziellen Website führt, auf der der Nutzer seine Daten eingeben soll.

Das Risiko für die Opfer besteht darin, dass sie den Angreifern sensible Informationen wie Passwörter, Bankdaten oder persönliche Identifikationsnummern (PINs) mitteilen. Die Opfer können dann finanzielle Verluste oder Identitätsdiebstahl erleiden.

Schutzmöglichkeiten und Präventivmaßnahmen gegen Smishing

- Seien Sie vorsichtig, wenn Sie auf SMS-Nachrichten von unbekannten Absendern antworten.

- Überprüfen Sie den Inhalt der SMS mit einer offiziellen Website oder dem Kundendienst, bevor Sie auf einen Link klicken oder angeforderte Informationen eingeben. Wenn es sich um einen vermeintlichen Bekannten handelt, versuchen Sie, ihn oder sie über einen bereits etablierten Kommunikationskanal zu kontaktieren oder fragen Sie nach gemeinsamem Wissen.

- Geben Sie niemals Passwörter, PINs oder ähnliche sicherheitsrelevante Informationen weiter.

Vishing

Vishing ist eine Phishing-Technik, die über VoIP-Telefonie (Voice over Internet Protocol) durchgeführt wird. Die Angreifer verwenden Telefonanrufe, um sich als vertrauenswürdige Quellen wie Banken, Regierungsbehörden oder IT-Unternehmen auszugeben und versuchen, die Opfer dazu zu bringen, vertrauliche Informationen wie Bankdaten oder Passwörter preiszugeben. Es werden am Anfang Fragen gestellt, die sehr harmlos scheinen und dazu dienen, die Identität zu „verifizieren“. Das können Fragen nach Vor- und Nachname sein, nach Geburstag, Wohnort, usw. danach werden je nach dargestellte Situation Fragen zu dem Bankkonto oder Versicherungen gestellt. Die meisten Menschen würden spätestens in diesem Moment Rückfragen stellen. Der Anrufer versucht dann, das Opfer zu drängen, diese Informationen trotzdem zu geben, z. B. in dem er wiederholt, wie dringend die Situation ist. Dies führt dazu, dass man sich gezwungen fühlt, die Informationen doch schnell weiterzugeben, da der Anrufer Panik- oder Angstgefühle im Opfer auslöst.

Ein bekanntes Beispiel für Vishing sind Anrufe von angeblichen IT-Support-Mitarbeitern, die behaupten, dass der Computer des Opfers mit Viren infiziert ist und eine sofortige Lösung erforderlich ist. In einigen Fällen können die Angreifer auch behaupten, dass das Opfer eine Straftat begangen hat, um es einzuschüchtern und zur Preisgabe von Informationen zu zwingen.

Das Risiko für Opfer besteht darin, dass sie sensible Informationen preisgeben und anschließend finanziellen Verlust oder Identitätsdiebstahl erleiden können.

Schutzmöglichkeiten und präventive Maßnahmen gegen Vishing

- Seien Sie skeptisch bei unerwarteten Anrufen von unbekannten Nummern

- Lassen Sie sich nicht zur Eile drängen. Erbitten Sie sich eine Minute Bedenkzeit, um wirklich darüber nachzudenken, was gesagt wurde.

- Stellen sie den Anrufer auf die Probe: Schon bei den harmlosen Fragen zu der „Identitätsverifikation“ kann man fragen, was bei dem Angreifer eingetragen ist. Wenn er sich nicht dazu äußert oder äußern „kann“, versuchen Sie bewusst kleine Fehler einbauen. Diese würden einem legitimen Mitarbeiter auffallen, einem Angreifer aber vermutlich nicht.

E-Mail-Clone-Phishing

E-Mail-Clone-Phishing ist eine besonders heimtückische Form des Phishing-Angriffs, die oft schwer zu erkennen ist. Bei diesem Angriff nutzt der Angreifer eine zuvor von einem legitimen Absender versendete E-Mail als Vorlage für eine gefälschte E-Mail, die an den Empfänger gesendet wird. Der Angreifer gibt vor, dass die E-Mail erneut gesendet wurde, da der Empfängerkreis erweitert wurde oder aus einem anderen vermeintlich legitimen Grund. In vielen Fällen werden die Links oder Anhänge in der übernommenen Vorlage durch vom Angreifer kontrollierte Inhalte ausgetauscht oder mit Malware versehen. Diese Art des Angriffs ist eng mit dem Spear-Phishing verwandt, da er speziell auf bestimmte Personen oder Organisationen abzielt.

Ein Beispiel für E-Mail-Clone-Phishing ist ein Angriff auf Kunden eines Online-Händlers. Der Angreifer klont die E-Mail-Vorlage des Händlers und ändert den Link, der den Empfänger zur Zahlungsseite des Händlers führen soll. Der Link führt den Empfänger stattdessen auf eine gefälschte Seite, auf der die Zahlungsdaten des Opfers abgefragt werden.

Das Risiko für Opfer besteht darin, dass sie sensible Informationen preisgeben, die von den Angreifern für Finanzbetrug oder Identitätsdiebstahl verwendet werden können. Die von den Angreifern verwendeten E-Mails können täuschend echt aussehen und von legitimen Unternehmen oder Organisationen stammen, so dass die Opfer unwissentlich sensible Informationen an die Angreifer weitergeben können.

Schutzmöglichkeiten und präventive Maßnahmen gegen Vishing

- Verifizieren Sie die E-Mail-Adresse des Absenders, um sicherzustellen, dass sie von einer vertrauenswürdigen Quelle stammt.

- Prüfen Sie sorgfältig den Inhalt der E-Mail, insbesondere Links oder Anhänge, bevor Sie darauf klicken oder sie herunterladen.

- Verwenden Sie einzigartige und starke Passwörter und aktivieren Sie die Zwei-Faktor-Authentifizierung, wo immer dies möglich ist.

Sollten Sie sich Sorgen machen, dass Ihre Daten gestohlen wurden, dann können sie den Identity Leak Checker der Universität Bonn verwenden.

Für den Schutz von Mitarbeiter- als auch Kundenkonten bietet Identeco passende Produkte an: Identeco: Unsere Produkte.

Artikel teilen