Phishing #5: Malvertising, Https-Phishing und Evil Twin

- Lesezeit:

- 5 min

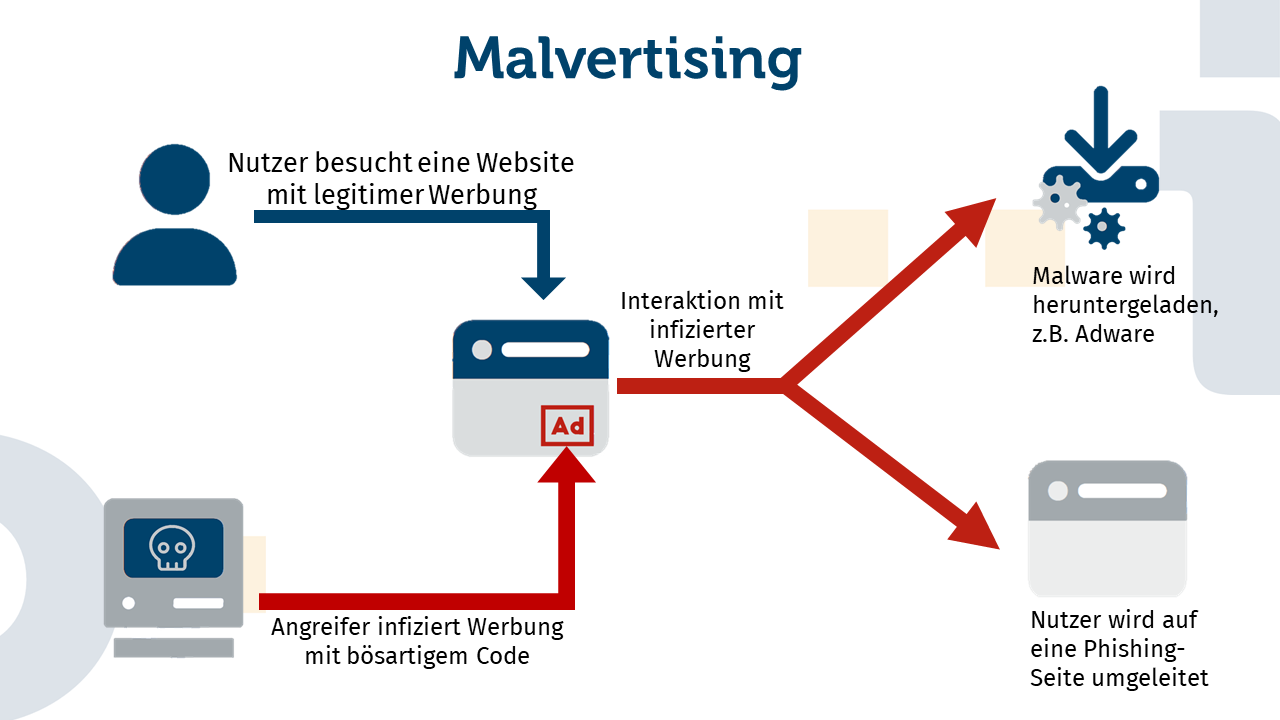

Malvertising

Der Begriff “Malvertising” setzt sich aus den Wörtern “malicious” (bösartig) und “advertisement” (Werbung) zusammen und beschreibt einen Angriff, bei dem bösartiger Code in Online-Werbung eingebettet wird, um schädliche Aktivitäten auf den Computern oder Geräten der Benutzer auszuführen. Häufig wird das Opfer dabei unbemerkt auf eine Phishing-Seite umgeleitet. Doch wie kann es dazu kommen, wenn die Werbung an sich unschädlich ist? Das hat mit der komplizierten Struktur von Online-Werbung zu tun. Obwohl eine Anzeige eigentlich für ein Unternehmen wirbt, wird sie von einem anderen Unternehmen produziert und veröffentlicht. Oft wird die Werbung aber auf mehreren Domains veröffentlicht, so dass der Nutzer nach dem Anklicken mehrmals umgeleitet werden muss. Angreifer nutzen diese vielen Weiterleitungen aus, um die Werbung an Stellen zu infizieren wo es wahrscheinlich nicht bemerkt wird.

Wenn ein Nutzer durch Malvertising angegriffen wird, gibt es im Wesentlichen zwei Szenarien: Entweder wird der Nutzer weitergeleitet und landet auf einer Phishing-Seite. Diese Situation ähnelt dann einem Pharming-Angriff. Das andere Szenario ist, dass Malware auf den Computer des Nutzers heruntergeladen wird. Dabei kann es sich um alle möglichen Arten von Malware handeln, von Ransomware bis hin zu Adware.

Adware ist selbst ein zusammengesetztes Wort und besteht aus “advertising” und “software”. Im Gegensatz zu Malware ist Adware an sich nicht unbedingt bösartig. Ihr Zweck besteht unter anderem darin, Werbung anzuzeigen, um Einnahmen für die Entwickler zu generieren. Allerdings kann Adware von Benutzern oft als unerwünscht oder störend empfunden werden, da sie oft übermäßig viel Werbung anzeigt oder die normale Nutzung des Computers beeinträchtigt. Manche Adware sammelt aber auch ohne explizite Zustimmung Informationen über das Surfverhalten der Nutzer. In diesem Fall kann die Software eindeutig als Spyware und damit als Malware klassifiziert werden.

Wie Sie sich vor Malvertising schützen können:

Antivirensoftware Eine Antivirensoftware hilft das Herunterladen von Malware zu verhindern.

Ad-Blocker Am wirksamsten gegen Malvertising ist ein Ad-Blocker, da er alle Arten von Online-Werbung und damit auch korrumpierte Anzeigen blockiert.

Browser und Zusatzprogramme immer aktualisieren: Diese Maßnahme hilft am ehesten gegen Malvertising, das ohne Interaktion mit der Werbung startet.

HTTPS-Phishing

HTTPS wird heutzutage mit Sicherheit assoziiert. Das ist insofern verständlich als dass das S für “Secure” steht. HTTPS ist damit die Weiterentwicklung des HTTP-Protokolls, das zur Übertragung von Daten zwischen Webbrowsern und Websites verwendet wird. Um die Datenübertragung sicherer zu machen werden die Daten vor dem Übertragen verschlüsselt, was garantieren soll dass nur der Webseitenbetreiber und der Nutzer vollen Zugriff auf die gesendeten Daten haben. Also beschreibt ein HTTPS-Phishing-Angriff, dass auch der Angreifer die Daten mitlesen? Wie gesagt, ist genau das durch das HTTPS Protokoll unterbunden. Bei HTTPS-Phishing wird aber genau die durch das Protokoll etablierte Sicherheit ausgenutzt.

Um ein HTTPS-Protokoll zu benutzen, wird ein Zertifikat benötigt. Das ist aber recht einfach zu beschaffen und damit können dann Angreifer eigene Webseiten, die das HTTPS-Protokoll verwenden erstellen. Der Browser des Nutzers hält die Webseite des Angreifers für legitim und lässt den Nutzer darauf zugreifen. Der Angreifer lässt wiederum seine Webseite wie eine echte Anmeldeseiten aussehen, sei es von Outlook, Amazon oder von anderen großen Unternehmen. Wenn der Nutzer nicht auf die URL achtet, merkt er nicht dass es sich um eine gefälschte Seite handelt und gibt schlimmstenfalls seine Anmeldedaten ein. Die angegeben Anmeldedaten kann der Angreifer abgreifen und sich Zugriff zu den entsprechenden Konten des Nutzers verschaffen. Hat der Angreifer ein solches Konto übernommen, spricht man auch von einem Account-Takeover.

Wie Sie sich vor HTTPS-Phishing schützen können:

Achten Sie auf die URL: Auch wenn die Seite in Ihrem Browser als sicher angezeigt wird, heißt das nicht, dass es sich um die echte Seite handelt.

Achten Sie darauf, ob sich das Aussehen der Webseite verändert hat: Auch wenn Angreifer die echte Webseite imitieren, kann es vorkommen, dass sie nicht alles korrekt kopieren. Das kann an Rechtschreibfehlern oder an anderen Farbtöne erkennbar sein.

Verwenden Sie Multi-Faktor-Authentifizierung (MFA): Wenn ein Angreifer durch einen solchen Angriff an Ihre Daten gelangt, werden Sie benachrichtigt, wenn er versucht, sich in Ihr Konto einzuloggen. Wenn Sie MFA verwenden, benötigt der Angreifer ein One-Time-Password (OTP) oder ähnliches, um sich anzumelden. Wenn Sie also ein OTP erhalten, ohne sich angemeldet zu haben, können Sie darauf reagieren und Ihr Passwort direkt ändern. Außerdem können Sie sicher sein, dass der Angreifer Ihre Daten nicht stehlen konnte.

Kontrollieren Sie Ihre Zugangsdaten: Sie sollten außerdem regelmäßig kontrollieren, ob Ihre Zugangsdaten noch nicht korrumpiert sind. Dazu können Sie beispielsweise den Leak Checker der Uni Bonn verwenden.

Evil Twin

Bei dieser Art von Phishing-Angriff ist es für Nutzer äußerst einfach in die Falle des Angreifers zu gelangen. Der böse Zwilling ist ein Netzwerk des Angreifers, das aber so gestaltet ist, dass es für ein legitimes WLAN Netz gehalten werden soll. Solche Angriffe sind dazu designed, im Öffentlichen Raum statt zu finden, z.B. in Cafés oder im Einzelhandel, also überall da wo Kundschaft gerne schnell einen Internetzugriff haben wollen. Der Angreifer erstellt einen Hotspot mit demselben Namen und ggf. auch demselben Passwort wie das WLAN des Cafés in dem er gerade sitzt. Das Endgerät des Cafékunden versucht sich in das Netzwerk des Cafés einzuloggen, stößt aber zunächst auf das Böse-Zwillings-Netzwerk und loggt sich da ein. Um zu gewährleisten, dass das Endgerät des Kunden, sich eher für den bösen Zwilling als für das Originalnetzwerk entscheidet bietet der Angreifer übrigens häufig ein stärkeres Netzwerk als das Originalnetzwerk an. Dabei wird ausgenutzt, dass sich die jeweiligen Endgeräte eigentlich immer für das stärkere Netzwerk entscheiden, wenn unterschiedliche Netzwerke zur Auswahl stehen.

Hat das Gerät des Nutzers sich eingeloggt, kann der Angreifer den gesamten Datenaustausch des Nutzers überwachen. Damit ist ein Evil Twin-Angriff häufig auch der erste Schritt für einen Machine-/Man-in-the-Middle-Angriff. Der Angreifer stellt sich zwischen dem Nutzer und der besuchten Webseite und liest mit. Schlimmsten falls stiehlt er damit auch einige Kontodaten des Nutzers.

Wie Sie sich vor einem Evil Twin-Angriff schützen können:

Vermeiden Sie öffentliche Netzwerke: Wenn Sie diese nicht nutzen, kann ein solcher Angriff gar nicht stattfinden.

Verwenden Sie VPN: Heutzutage nutzen die meisten Verbraucher mobile Daten, sodass sie keinen Nutzen mehr für öffentliche Netzwerke benötigen. Wenn man sich dennoch mit einem öffentlichen Netzwerk verbinden möchten, ist es ratsam, ein VPN eingerichtet zu haben. Damit werden Daten verschlüsselt, so dass ein Angreifer diese nicht mitlesen kann.

Melden Sie sich nicht bei wichtigen Webpages an: Wenn Sie in einem öffentlichen Netzwerk eingeloggt sind, vermeiden sie am besten kritische Kontoanmeldungen. So können ihre Anmeldedaten gar nicht erst mitgelesen werden.

Artikel teilen