Phishing #6: Spearphishing, Watering-Hole und Whaling Angriffe

- Lesezeit:

- 4 min

Spearphishing Angriff

Spearphishing ist eine Form von Phishing, bei der bestimmte Opfer ausgewählt werden. Meistens handelt es sich dabei um Einzelpersonen, es kann aber auch vorkommen, dass eine Gruppe, z.B. innerhalb einer Organisation, ins Visier genommen wird. Diese Art von Phishing ist sehr gefährlich, da der Angreifer über einen längeren Zeitraum Informationen über sein Opfer sammelt, um ein persönliches Dossier anzulegen. Die Nachrichten an das Opfer sind dann so personalisiert, dass die Vertrauenswürdigkeit nicht in Frage gestellt wird. Dies kann dazu führen, dass schädliche Links geklickt, bösartige Anhänge geöffnet oder sensible Informationen weitergegeben werden.

Spearphishing Angriff erkennen

- Unbekannter Absender: Einem unbekannten Absender sollte man immer skeptisch gegenüber sein.

- Unerwartete Nachricht: Seien Sie besonders vorsichtig, wenn Sie unerwartete E-Mails von Kollegen oder Vorgesetzten erhalten, insbesondere wenn Sie nach sensiblen Informationen gefragt oder um Zahlungen oder andere Freigaben gebeten werden.

- Unerwarteter Kontaktweg: Auch wenn Sie über einen sonst unüblichen Kontaktweg angesprochen werden, sollten Sie besondere Skepsis haben. Wird in ihrem Unternehmen grundsätzlich per per E-Mail und Microsoft Teams kommuniziert, Sie werden aber über WhatsApp oder SMS angeschrieben kann dies ebenfalls ein Hinweis auf einen Angreifer sein.

- Rechtschreibung: Wenn Ihnen eine E-Mail oder eine andere Nachricht verdächtig vorkommt, können Sie auch auf andere Anzeichen eines Phishing-Angriffs achten, wie z. B. Grammatik- und Rechtschreibfehler. Mehr dazu finden Sie in unserem ersten Phishing-Blog.

- Allgemein Vorsicht: Auch wenn Sie keine direkten Anzeichen einer Phishing-Nachricht identifizieren können, sollten Sie insbesondere bei externen Nachrichten zurückhaltend sein, wenn Sie Links oder Dateien öffnen möchten.

- Nachfragen: Wenn Sie weiterhin Zweifel haben, kontaktieren Sie den vermeintlichen Absender auf einem etablierten Weg, z.B. telefonisch. Es ist wichtig, dass Sie den Kontakt herstellen, um eine Bestätigung zu erhalten, und nicht, z. B. einen eingehenden Anruf für diesen Zweck zu nutzen.

- Minimierung des digitalen Fußabdrucks: Wie eingangs erwähnt, benötigt ein Angreifer möglichst viele Informationen über sein potenzielles Opfer. Halten Sie daher Ihren digitalen Fußabdruck in sozialen Medien und anderen öffentlich zugänglichen Quellen so klein wie möglich.

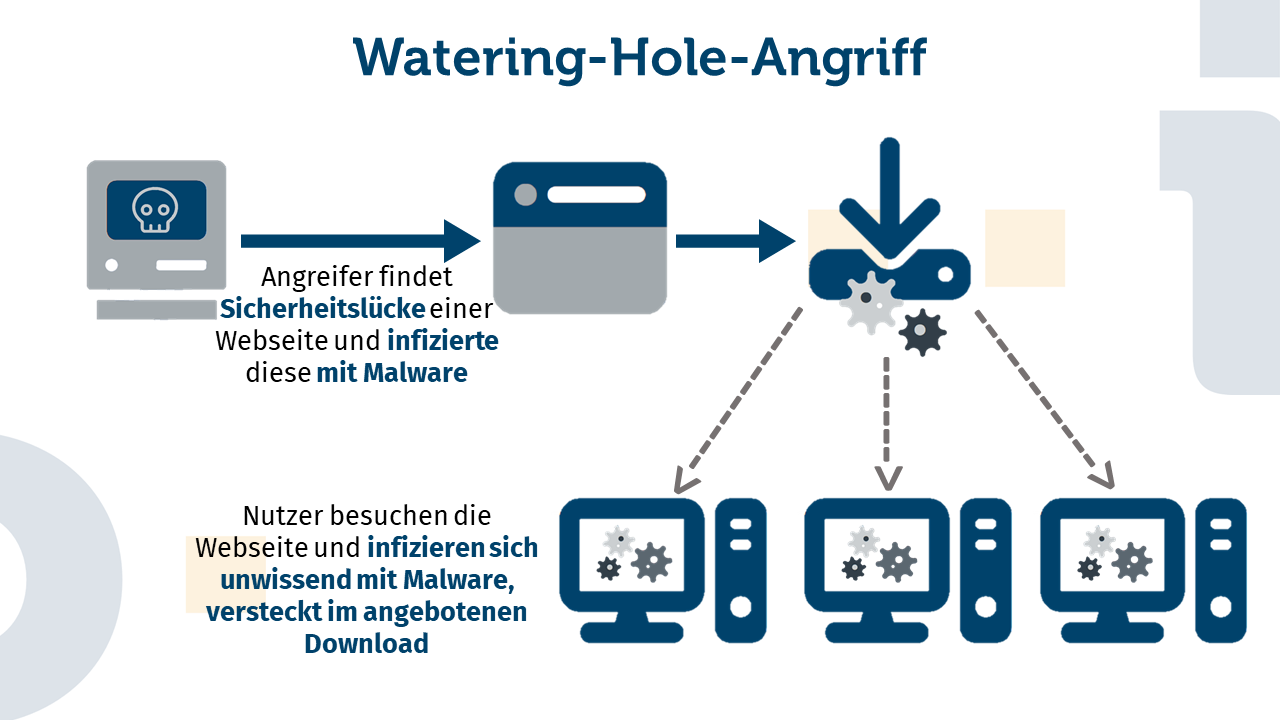

Watering hole Angriff

Die aus der Natur bekannte Taktik, Beutetiere an Wasserstellen zu jagen, wird bei dieser Phishing-Attacke sehr ähnlich angewandt. Allerdings greift der Angreifer hier nicht einzelne Opfer direkt an, sondern eine gemeinsam genutzte Ressource, zum Beispiel die Downloadseite einer kostenlos angebotenen Software. Durch das Ausnutzen einer Sicherheitslücke kann es dem Angreifer gelingen, Malware in den Download einzuschleusen. Besucher installieren so unbemerkt Malware, wenn sie die kostenlose Software herunterladen.

Watering-Hole-Angriff erkennen

- Ungewöhnliche Aktivitäten: Wenn Ihr Gerät nach dem Besuch einer Website ungewöhnliche Aktivitäten aufweist, kann dies ein Warnzeichen für einen solchen Angriff sein.

- Offizielle Quellen: Beziehen Sie Software von offiziellen Quellen und seien Sie skeptisch, wenn der Preis deutlich vom Marktpreis abweicht oder wenn kostenpflichtige Software zum kostenlosen Download angeboten wird.

- Antiviren-Software: Nehmen Sie die Sicherheitswarnungen Ihrer Antivirensoftware ernst und halten Sie sie auf dem neuesten Stand, um potenziell gefährliche Downloads frühzeitig zu erkennen.

- Phishing-Mails: Je nachdem, wie viel Zugriff ein Angreifer auf eine Website hat, kann er möglicherweise selbst eigene Unterseiten oder E-Mails für einen Newsletter erstellen. Achten Sie in diesem Fall auf Hinweise wie Grammatik- und Rechtschreibfehler. Weitere Informationen finden Sie in unserem ersten Phishing-Blog.

- Zertifikate überprüfen: Insbesondere bei Download-Angeboten sollte die Website und die Software digital signiert sein, also über ein Zertifikat verfügen. Dies dient dazu, die Authentizität der Website oder Software nachzuweisen. Download-Angeboten ohne Signatur und damit ohne Zertifikat sollte mit besonderer Skepsis begegnet werden.

Whaling Angriff

In dieser Blogserie haben wir bereits über CEO Fraud und Corporate Phishing berichtet. Bei einem „Whaling“-Angriff, der sich aus den Wörtern „Whale“ und „Phishing“ zusammensetzt, sind jedoch nicht Mitarbeiter, sondern hochrangige Persönlichkeiten das Ziel. Der Angreifer gibt sich als vertrauenswürdiger Kontakt oder Geschäftspartner aus und versucht so, sensible Informationen zu stehlen, Überweisungen zu veranlassen oder generell Schaden, zum Beispiel an der Reputation, anzurichten. Das bedeutet natürlich auch, dass sich der Angreifer im Vorfeld gut über die Zielperson informieren muss, um diese Art des personalisierten Angriffs überhaupt durchführen zu können.

Whaling erkennen

- Ungewöhnliche Anfragen: Seien Sie bei unerwarteten Anfragen immer misstrauisch. Vor allem, wenn hohe Geldbeträge oder vertrauliche Informationen verlangt werden.

- Nachfragen: Wenn Sie Zweifel haben, kontaktieren Sie den vermeintlichen Gesprächspartner auf einem etablierten Weg, z.B. telefonisch. Es ist wichtig, dass Sie den Kontakt herstellen, um eine Bestätigung zu erhalten, und nicht, z. B. einen eingehenden Anruf für diesen Zweck zu nutzen.

- Phishing-Nachricht: Je nach Rechercheaufwand des Angreifers können einige Informationen unvollständig oder sogar falsch sein, dies kann ein deutliches Indiz für eine betrügerische Anfrage. Achten Sie auch auf weitere Merkmale einer Phishing-Nachricht, wie Grammatik- und Rechtschreibfehler. Mehr dazu finden Sie in unserem ersten Phishing-Blog.

- Domain überprüfen: Überprüfen Sie die E-Mail-Domain, um sicherzustellen, dass sie mit der tatsächlichen Organisation übereinstimmt. Achten Sie insbesondere auf Tippfehler oder die Verwechslung von Zahlen mit Buchstaben in der Domainadresse.

- Minimierung des digitalen Fußabdrucks: Wie eingangs erwähnt, benötigt ein Angreifer möglichst viele Informationen über sein potenzielles Opfer. Halten Sie daher Ihren digitalen Fußabdruck in sozialen Medien und anderen öffentlich zugänglichen Quellen so klein wie möglich.

Artikel teilen