Phishing #4: Pharming Angriff, Browser im Browser Angriff and Doc Clouding Attacks

- Lesezeit:

- 5 min

Kaum jemand, der das Internet nutzt, hat heutzutage noch keine Phishing-E-Mail erhalten. Oft ist schon am Aussehen, am Inhalt oder am Absender erkennbar, dass die E-Mail nicht echt ist. Angreifer täuschen auch Webseiten vor. In diesem Teil unserer Phishing-Serie erklären wir Pharming, Browser in the Browser und Doc Clouding.

Pharming Angriff

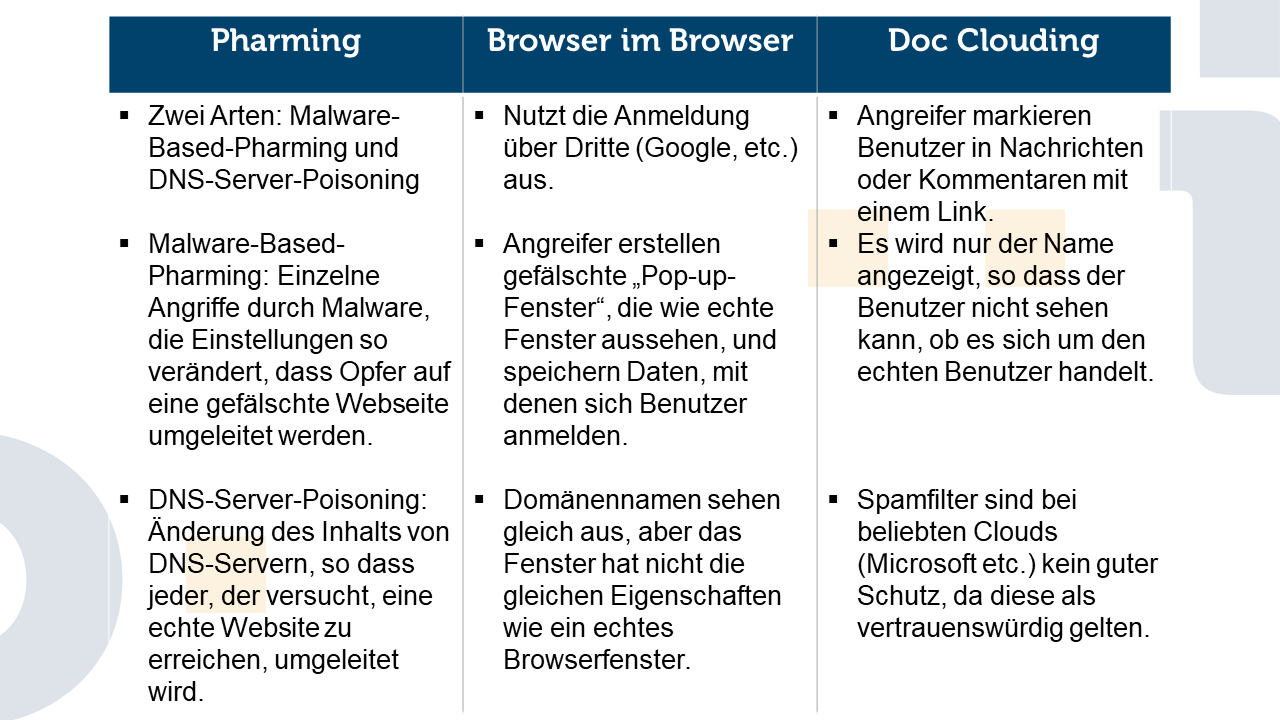

Bei diesem Angriff versucht der Angreifer, das Opfer von der gewünschten Website auf eine gefälschte Website umzuleiten. Es gibt zwei Arten, wie ein solcher Angriff durchgeführt werden kann. Beim Malware-basierten Pharming wird das Opfer individuell angegriffen, das kann auch über eine E-Mail oder eine andere Art von Trojaner geschehen. Das Opfer erhält eine E-Mail, die einen Schadcode enthält, dieser Code kann bestimmte Einstellungen des Computers verändern. Will das Opfer eine Webseite besuchen, wird es auf die gefälschte Seite des Angreifers umgeleitet, auch wenn die Adresse selbst eingegeben wurde. Der Grund dafür ist, dass die Umleitung erst dann erfolgt, wenn der Versuch unternommen wird, eine Verbindung herzustellen. Die gefälschte Webseite sieht in den meisten Fällen genauso aus wie die echte. DNS-Server-Poisoning ist für den Angreifer wesentlich aufwendiger, aber auch für den Benutzer gefährlicher. DNS steht für „Domain Name System“. Ein DNS-Server hat die Aufgabe, IP-Adressen von Webseiten in Namen umzuwandeln und umgekehrt. Bei diesem Angriff verändert der Angreifer den Inhalt des DNS-Servers so, dass die Benutzer auf seine gefälschten Webseiten geleitet werden, wo nicht nur Daten wie Passwörter gestohlen, sondern gegebenenfalls auch Malware heruntergeladen werden kann.

Pharming Angriff erkennen

- Falsch geschriebene Domainnamen: Ein Angreifer wird nicht in der Lage sein, für seine gefälschte Seite genau den gleichen Namen wie für die echte Seite zu verwenden. Deshalb sollte man darauf achten, dass alles richtig geschrieben ist. Zum Beispiel kann aus einem „u“ ein „v“ werden oder aus einem „p“ ein „q“ und umgekehrt.

- Unsichere Verbindung: Heutzutage ist „https“ die gebräuchlichste Art der Verbindung, da diese sicherer ist. Wenn es sich um eine gefälschte Website handelt, hat die Sicherheit keine Priorität und es wird meist „http“ verwendet.

- Geändertes Design: Schon Kleinigkeiten wie eine andere Farbe können darauf hinweisen, dass eine Webseite gefälscht ist. Außerdem kann es sein, dass die Texte der Webseite Fehler enthalten, die nicht nur auffällig sind, sondern auch häufig vorkommen.

Browser im Browser

Viele Benutzer bevorzugen es, sich nur einmal anzumelden und dann angemeldet zu bleiben, wenn sie eine Website besuchen. Außerdem ist es bei vielen Webseiten möglich, sich über ein anderes Konto wie Google oder Facebook anzumelden. Angreifer nutzen dies aus und erstellen ein „Pop-up-Fenster“, das dem echten Anmeldefenster ähnelt und nur als Overlay über der eigentlichen Webseite liegt. Statt nur einer Anmeldemaske wird bei diesem Angriff das komplette Browserfenster inklusive Adresszeile, Sicherheitsschloss und Fenstertitel nachgebaut. Werden in diesem Fenster die Anmeldedaten eingegeben, werden diese an den Angreifer gesendet, der dann Zugriff auf das Konto des Nutzers hat. In diesem Fall ist es auch schwieriger, die echte von der gefälschten Seite zu unterscheiden, da die üblichen Sicherheitsparameter wie Domainname und Sicherheitsschloss korrekt dargestellt werden.

Browser in Browser Angriffe erkennen

- Größe ändern: Das fingierte Anmeldefenster lässt sich nicht in seiner Größe ändern oder verhält sich abnormal.

- Verschieben des Fensters: Das Popup-Fenster kann nicht aus seinem „Elternfenster“ heraus verschoben werden. Ein echtes Fenster kann an eine beliebige Stelle verschoben werden.

Multi-Faktor-Authentifizierung kann auch vor Browser-in-Browser-Angriffen schützen. Wenn man versehentlich seine Anmeldedaten in ein Popup-Fenster eingibt, kann sich der Angreifer trotzdem nicht in das Konto einloggen. Außerdem ist es für das Opfer offensichtlich, dass dieses Anmeldefenster nicht echt ist. Denn es wird kein SMS-Code verschickt oder ein One-Time-Passwort zur Authentifizierung abgefragt. Bemerkt der Benutzer den Angriff nach der Passworteingabe, sollte er sein Passwort trotzdem ändern, so dass der Angreifer keine gültigen Daten mehr besitzt.

Doc Clouding

Mit dem Übergang zum Home-Office zu Beginn der Pandemie hat die Bearbeitung und gemeinsame Nutzung von Dateien in der Cloud noch einmal stark zugenommen. Dadurch wurden Angriffe auf dies auch für Angreifer immer interessanter. Bei einem Doc-Cloud-Angriff wird das Opfer benachrichtigt, über eine vermeintliche Markierung, einen neuen Upload einer Datei oder über einen neuen Kommentar in einem Onlinedokument. Als Teil der E-Mail wird häufig ein Link geteilt, der dann zum Download von Schadsoftware führt. Ein automatisierter Schutz vor einem solchen Angriff ist schwierig. Da die eigentliche Email meist eine legitime Benachrichtigungsemail des Anbieters ist, der über einen Kommentar oder eine neue Datei in der Freigabe informiert. Des Weiteren wird der handelnde User meist nur mit Namen referenziert, eine Zuordnung zu Mitarbeitern des eigenen Unternehmens oder legitimen Externen ist teils schwer möglich.

Clouding Angriffe erkennen

- Passwort geschützt: Passwortgeschützte Archive umgehen den Malwareschutz der Cloudanbieter und sollten daher mit besonderer Vorsicht behandelt werden.

- Fehlender Kontext: Unaufgeforderte Freigaben oder Kommentare und Verlinkungen in Dokumenten sollten skeptisch machen und mit Vorsicht behandelt werden. Diese können auch von legitimen Kollegen kommen, wenn deren Benutzeraccounts kompromittiert wurden.

- Unbekannte Cloudspeicher: Unternehmensfremde Cloudspeicher sind ein Indiz für einen möglichen Angriff und sollten ggf. dem IT-Sicherheitsteam gemeldet werden.

- Ausführbare Dateien: Ausführbare Dateien und Programme werden im Businesskontext seltenst über Cloudanbieter verteilt. Führen Sie keine fremden Programme aus dem Internet oder der Cloud auf ihrem Rechner aus.

Sollten Sie sich Sorgen machen, dass Ihre Daten gestohlen wurden, dann können sie den Identity Leak Checker der Universität Bonn verwenden.

Für den Schutz von Mitarbeiter- als auch Kundenkonten bietet Identeco passende Produkte an: Identeco: Unsere Produkte.

Artikel teilen