Ein Pentest für Identeco

- Lesezeit:

- 4 min

Im Auftrag eines langjährigen Partners hat das IT-Beratungsunternehmen Cure53 einen Penetrationstest der Identeco-Lösungen und ein Code-Audit der von Identeco verwendeten kryptographischen Methoden durchgeführt. Insgesamt war Cure53 mit der Integration und der Sicherheit der Identeco-Lösungen sehr zufrieden. Das wollen wir zum Anlass nehmen, über Sicherheitstests, Penetrationstests und Code-Audits zu sprechen.

Was ist ein Pentest

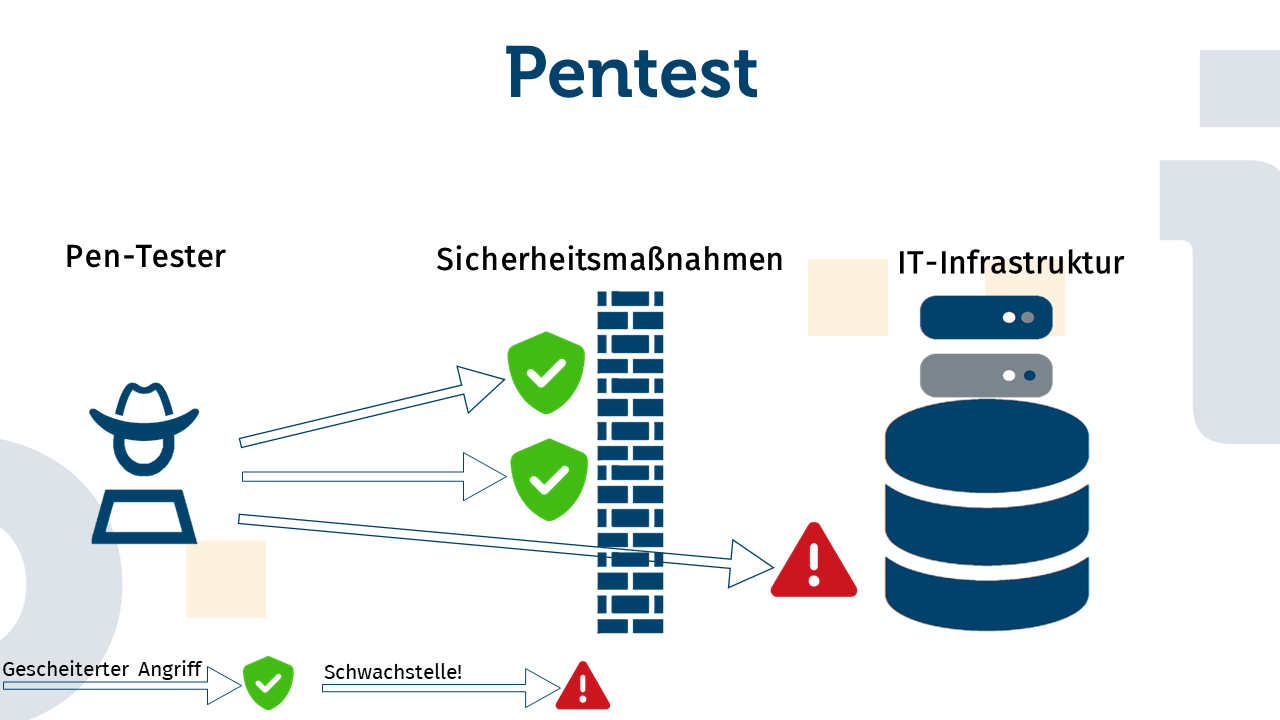

Ein Penetrationstest (kurz: Pentest) ist ein Sicherheitstest aus der Sicht eines Angreifers.

Das bedeutet, dass der Pentester die Rolle eines Hackers einnimmt, um Schwachstellen im getesteten System aufzudecken.

Ziel ist es, herauszufinden, wie gut ein System gegen externe Angreifer geschützt ist.

Ein Pentest dient also dazu, systemische Schwachstellen zu identifizieren, die es einem Angreifer ermöglichen würden, in das getestete System einzudringen, es in besonderem Maße zu penetrieren oder es in einem Umfang zu nutzen, für den es nicht vorgesehen ist. Um ein realistisches Szenario darzustellen, verwendet der Tester grundsätzlich die gleichen Methoden, die auch ein potenzieller Angreifer verwenden würde, um in die jeweilige Infrastruktur einzudringen oder das System zu manipulieren.

Werden durch einen Pentest tatsächlich Schwachstellen identifiziert, die ein Eindringen oder eine Manipulation ermöglichen, kann der Betreiber der jeweiligen Infrastruktur oder des Systems reagieren und die entsprechenden Lücken schließen, bestenfalls bevor Kriminelle diese ausnutzen.

Für Deutschland hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) einen Leitfaden zur Durchführung von Penetrationstests erstellt, der unter anderem die Fragen klärt, wie, durch wen und wo ein Penetrationstest durchzuführen ist und welche Schritte dabei zu beachten sind - von der Definition des Testobjekts über die Vereinbarung der beteiligten Partner bis hin zur Berichtsphase. Das BSI empfiehlt übrigens, Penetrationstests vor Ort durchzuführen, da erfahrene Tester bereits durch die Eindrücke vor Ort und die Gespräche mit den Verantwortlichen ein Gefühl für die Schwachstellen der IT-Systeme entwickeln können. Rechtlich relevant ist der Leitfaden zur Durchführung von Pentests insofern, als dass bestimmte Institutionen, die “einem der Schutzziele Vertraulichkeit, Integrität oder Verfügbarkeit” unterliegen, einen Penetrationstest nach den Vorgaben des BSI durchführen müssen.

Ein Penetrationstest ist also eine bestimmte Methode, mit der Angriffe auf ein System simuliert werden, um dessen Schwachstellen aufzudecken.

Code-Audit

Bei einem Code Audit wird der Code manuell auf Best Practices, Performance, Bugs und Sicherheitslücken überprüft. Damit trägt ein Code Audit, ähnlich wie ein Pentest, auch zur Sicherheit des getesteten Systems bei. Im Gegensatz zu einem Pentest, bei dem das getestete System tatsächlich dynamisch angegriffen wird, ist ein Code Audit jedoch eher ein statisches Verfahren. Insbesondere muss der Code im Gegensatz zum Pentest für den Tester sichtbar sein.

Je nachdem, was getestet werden soll, ist es sinnvoll, unterschiedliche Testmethoden einzusetzen. Mit einem Code Audit kann beispielsweise die Einhaltung bestimmter Standards überprüft werden, bevor eine Webanwendung online geht, während ein Penetrationstest solche Sicherheitslücken aufdecken kann, die nicht direkt aus dem Code ersichtlich sind.

Pentest und Code Audit - Kurz erklärt

- Ein Penetrationstest, kurz Pentest, simuliert einen Angriff auf ein IT-System mit dem Ziel, Schwachstellen im getesteten System zu identifizieren. Ein Pentest ist eine gängige Methode, um die Sicherheit von IT-Systemen zu überprüfen.

- Bei einem Code-Audit wird ein System oder Programm anhand seines Codes überprüft. Im Gegensatz zu einem Pentest ist diese Art der Prüfung statisch und der Code muss einsehbar sein.

Unser Pentest

Das IT-Beratungsunternehmen Cure53 hat einen Pentest der Integration der Lösungen von Identeco in die Infrastruktur eines unserer Partner mit sehr guten Ergebnissen durchgeführt. Cure53 beschloss, die Implementierung der Identeco-Software in die jeweilige Infrastruktur sowie die Identeco-API auf Schwachstellen zu untersuchen und die von Identeco verwendeten kryptografischen Verfahren zur Gewährleistung der Anonymität der ausgetauschten Daten einem Code-Audit zu unterziehen. Die wenigen - vor allem ausschließlich nicht kritischen - Feststellungen wurden von den Technikern von Identeco als sehr hilfreiche Hinweise aufgenommen und konnten in sehr kurzer Zeit behoben werden. Insbesondere wurden die von Identeco verwendeten kryptographischen Verfahren hervorgehoben und als sehr sicher eingestuft.

Fazit

Penetrationstests und Code-Audits sind unterschiedliche Methoden, um die Sicherheit von IT-Infrastrukturen zu untersuchen. Bei einem Penetrationstest versucht ein Tester mit den gleichen Methoden wie ein böswilliger Angreifer in die getestete IT-Infrastruktur einzudringen, während bei einem Code-Audit das getestete System manuell und statisch anhand des vorliegenden Codes untersucht wird.

Sowohl Pentest als auch Code-Audit wurden bei der Untersuchung der von Identeco zum Einsatz kommenden Appliance und Server-Schnittstelle durchgeführt. Zusammenfassend wurden alle aufgezeigten Findings aufgearbeitet und die Umsetzung ebenfalls von Cure53 verifiziert. Abschließend wurde bestätigt: die “[…] Identeco Integration ist nach Ansicht von Cure53 derzeit gut geschützt gegen eine große Anzahl von Angriffsvektoren […]”.

Warum Identeco wählen?

Identeco ist nicht nur ein Anbieter von hochwertigen Sicherheitslösungen, sondern ein Partner, der mit Ihnen zusammenarbeitet, um die besten Schutzmaßnahmen im Kontext von Unternehmens- und Plattformaccounts zu entwickeln. Unsere Kunden schätzen unsere Expertise und unser Engagement für ihre Sicherheit. Lernen auch Sie uns besser kennen und kontaktieren Sie uns!

Artikel teilen