Man-in-the-Middle-Angriffe: Wie schützen Sie sich vor der unsichtbaren Bedrohung?

- Lesezeit:

- 5 min

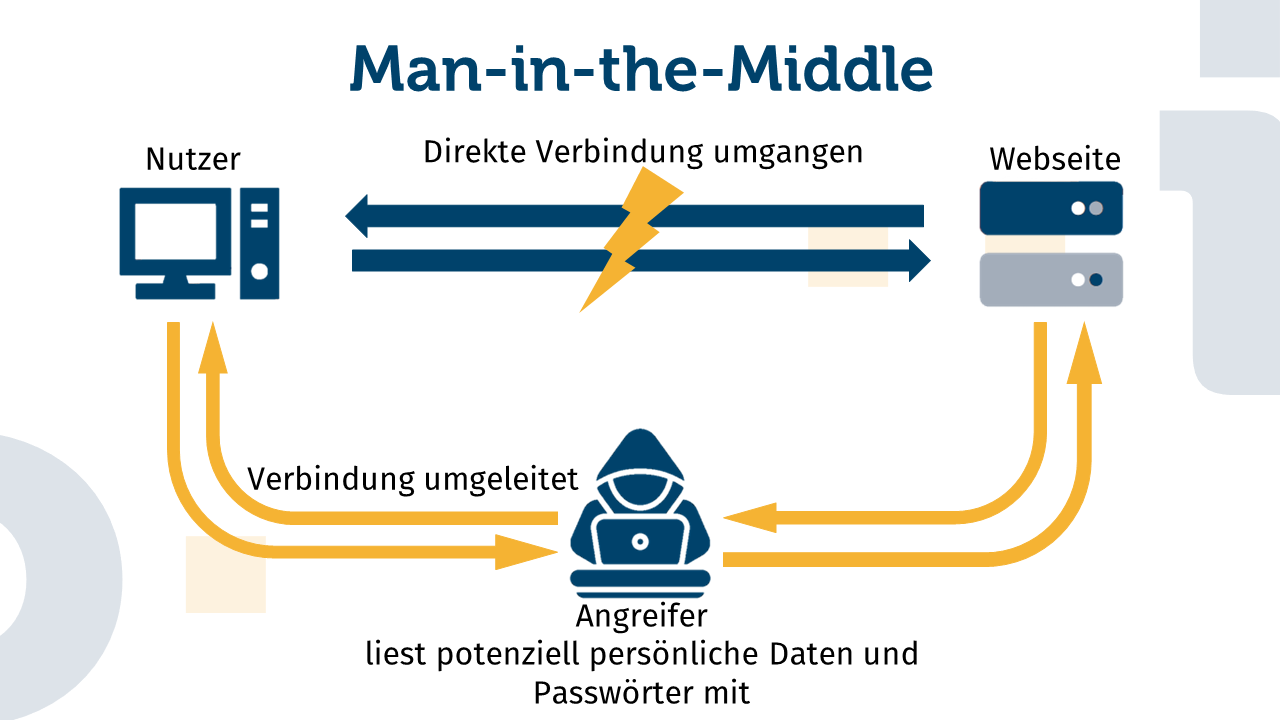

Man-in-the-Middle-Angriffe sind eine häufige Methode, um Informationen wie Bankdaten oder Login-Informationen zu stehlen. Bei dieser Art von Angriff positioniert sich der Angreifer zwischen dem Opfer und dem Ziel, um die Kommunikation zwischen ihnen zu überwachen oder zu manipulieren.

Wie funktioniert ein Man-in-the-Middle-Angriff?

Um einen Man-in-the-Middle-Angriff durchzuführen, muss der Angreifer das Opfer dazu verleiten, sich mit einem Netzwerk zu verbinden, das er kontrolliert. Dies kann beispielsweise geschehen, indem der Angreifer ein öffentliches, ungesichertes WLAN bereitstellt und das Netzwerk so benennt, dass es vertrauenswürdig erscheint. Wenn das Opfer sich mit diesem Netzwerk verbindet, kann der Angreifer die Kommunikation zwischen dem Opfer und dem Ziel abfangen und manipulieren.

Der Angreifer muss darauf achten, dass weder das Opfer noch das Ziel merken, dass ihre Verbindung manipuliert wird. Beispielsweise kann der Angreifer das Opfer auf eine von ihm kontrollierte Webseite umleiten, um mit dieser persönliche Daten oder auch One-Time-Passwort abzufangen.

Was ist ein Beispiel für einen Man-in-the-Middle-Angriff?

Ein Beispiel für einen Man-in-the-Middle-Angriff kann sein, wenn das Opfer in einem Café sitzt und ein öffentliches WLAN-Netzwerk nutzt, das nach dem Café benannt ist. Der Angreifer kann das WLAN-Netzwerk kontrollieren, indem er das Passwort für das Netzwerk bekannt gibt und so das Opfer dazu verleitet, sich damit zu verbinden. Sobald das Opfer verbunden ist, kann der Angreifer die Kommunikation zwischen dem Opfer und dem Ziel abfangen und manipulieren.

Wer macht Man-in-the-Middle-Angriffe?

Die Motivation hinter einem Man-in-the-Middle-Angriff kann unterschiedlich sein. Manche Angreifer möchten persönliche Informationen stehlen, um finanzielle Vorteile zu erlangen, wie beispielsweise Zugriff auf Bankdaten oder Kreditkarteninformationen. Andere Angreifer können politische oder ideologische Gründe haben und versuchen, die Kommunikation zwischen zwei Parteien zu manipulieren oder zu stören.

Man-in-the-Middle-Angriffe können auch von staatlichen Akteuren durchgeführt werden, um Informationen zu sammeln oder geheime Kommunikation zwischen verschiedenen Parteien zu unterbrechen. In jedem Fall ist es wichtig zu verstehen, dass diese Art von Angriffen ernst genommen werden sollten und dass die Opfer oft nicht einmal merken, dass ihre Daten kompromittiert wurden.

Daher ist es wichtig, sich über diese Angriffsarten zu informieren und sicherzustellen, dass man auf öffentliche WLAN-Netzwerke nur dann zugreift, wenn sie vertrauenswürdig sind. Um sich vor Man-in-the-Middle-Angriffen zu schützen, kann die Verwendung eines virtuellen privaten Netzwerks (VPN) eine gute Option sein. Ein VPN verschlüsselt die Verbindung zwischen dem Gerät des Benutzers und dem VPN-Server, so dass der Datenverkehr vor unbefugtem Zugriff geschützt ist. Wenn ein Benutzer beispielsweise eine unsichere WLAN-Verbindung in einem öffentlichen Bereich verwendet, kann ein VPN dazu beitragen, dass seine Daten nicht von Angreifern abgefangen werden.

Es gibt viele kostenpflichtige und kostenlose VPN-Dienste, die auf dem Markt erhältlich sind. Es ist jedoch wichtig, sich Zeit zu nehmen, um die verfügbaren Optionen zu vergleichen und sicherzustellen, dass man sich für einen Dienst entscheidet, der zuverlässig und sicher ist. Es ist auch ratsam, sich über die Datensammlungspolitik des VPN-Anbieters zu informieren, um sicherzustellen, dass die Privatsphäre des Benutzers nicht gefährdet wird.

Schutzmaßnahmen vor MitM-Angriffen:

- Verwendung von HTTPS-Webseiten: Benutzer sollten sicherstellen, dass sie nur auf Webseiten zugreifen, die das HTTPS-Protokoll verwenden. HTTPS stellt sicher, dass die Daten, die zwischen dem Benutzer und der Webseite ausgetauscht werden, verschlüsselt sind.

- Verwendung von VPN: Ein VPN kann dazu beitragen, die Verbindung zwischen dem Gerät des Benutzers und dem VPN-Server zu verschlüsseln und den Datenverkehr vor unbefugtem Zugriff zu schützen.

- Überprüfung der Zertifikate: Benutzer sollten die Zertifikate von Webseiten überprüfen, bevor sie sich auf ihnen anmelden oder Informationen eingeben. Ein ungültiges Zertifikat kann darauf hinweisen, dass der Benutzer auf einer gefälschten Webseite ist.

- Verwendung von Antiviren-Software: Benutzer sollten sicherstellen, dass ihre Antiviren-Software auf dem neuesten Stand ist, um sich vor Malware-Infektionen zu schützen, die Man-in-the-Middle-Angriffe durchführen können.

- Vermeidung öffentlicher WLANs: Benutzer sollten öffentliche WLAN-Netzwerke meiden, wenn sie darauf zugreifen müssen. Wenn das nicht möglich ist, sollten sie sich zumindest mit einem VPN-Netzwerk verbinden, um ihre Verbindung zu sichern.

- Regelmäßige Überprüfung von Kontoaktivitäten: Benutzer sollten regelmäßig ihre Kontoaktivitäten überprüfen, um verdächtige Aktivitäten zu erkennen und sich umgehend an den Dienstanbieter zu wenden.

- Aktivierung der Zwei-Faktor-Authentifizierung: Benutzer sollten die Zwei-Faktor-Authentifizierung aktivieren, wo immer es verfügbar ist. Dies stellt sicher, dass ein Angreifer, der Zugriff auf das Passwort des Benutzers hat, trotzdem keine Anmeldung durchführen kann, ohne auch den zweiten Faktor der Authentifizierung zu kennen.

Account Takeover mithilfe von Man-in-the-Middle-Angriffen

Was ist Account Takeover?: Beim Account Takeover handelt es sich um eine Form des Identitätsdiebstahls. Dabei verschafft sich der Angreifer Zugang zu einem Benutzerkonto und kann dieses für seine Zwecke nutzen. Der Diebstahl oder das Ausspähen der Anmeldedaten kann auf verschiedene Art und Weise erfolgen.

MitM-Angriffe und Account Takeover: Ein MitM-Angriff führt dazu, dass der Angreifer das Passwort des Benutzers in Erfahrung bringt und in der Lage ist, sich auch in Zukunft anzumelden. Dies geschieht durch Umleitung der direkten Verbindung zur Webseite über den Angreifer. Auf diese Weise ist er in der Lage, die Eingabe der Anmeldedaten durch den Benutzer mitzulesen und sich Zugang zum Konto zu verschaffen.

Darüber hinaus ist es möglich, dieses Passwort in ein so genanntes Wörterbuch einzutragen. Dabei handelt es sich um eine Art Liste mit möglichen Passwörtern. Sie wird vor allem bei Brute-Force-Angriffen verwendet.

- Wie Sie sich vor einem Account Takeover schützen können: Es gibt viele Möglichkeiten, sich vor einem Account Takeover zu schützen, auch ohne zusätzliche Software installieren zu müssen. Sie können öffentliche Netzwerke und unsichere Webseiten meiden, z. B. solche, die nicht über eine HTTPS-Verbindung verfügen. Moderne Browser warnen, wenn Sie versuchen, eine unsichere Website zu besuchen.

Darüber hinaus ist es immer ratsam, mindestens eine Zwei-Faktor-Authentifizierung zu verwenden, da ein Angreifer nicht in der Lage ist, Zugriff auf ein Konto zu erhalten, selbst wenn er die korrekten Anmeldedaten verwendet.

Eine regelmäßige Überprüfung der Aktivitäten in Ihrem Konto hilft Ihnen, verdächtige Aktivitäten so früh wie möglich zu erkennen. Wenn Ihnen Unregelmäßigkeiten bei Ihren Kontoaktivitäten auffallen, können Sie schnell reagieren, beispielsweise Ihr Passwort ändern.

Artikel teilen