Der Leak Inspector - Schnelle E-Mail-Checks bei Datenleaks

- Lesezeit:

- 6 min

Einfache Prüfung auf Datenleaks – mit dem Identeco Leak Inspector

Datenleaks passieren täglich – und oft bleibt unbemerkt, dass die eigene E-Mail-Adresse betroffen ist. In diesem Artikel möchten wir unser neues Tool für Leak-Erkennung vorstellen: den Leak Inspector. Erfahren Sie, wie der Leak Inspector funktioniert, was ihn auszeichnet und wie Sie mit dem Leak Inspector ganz einfach Ihre digitale Identität schützen können.

- Was gibt es Bereits

- Warum dann noch der Leak Inspector?

- Welche Daten sind enthalten?

- Warum lohnt sich der Check?

- Und so einfach ist es:

- Jetzt testen – und sicherer fühlen

- Der Leak Inspector für Unternehmen

- Noch Fragen?

Was gibt es Bereits

Um zu überprüfen, ob die eigene Mail-Adresse in einem Datenleak enthalten ist, gibt es bereits einige interessante Tools, wie beispielsweise auch den Leak Checker der Universität Bonn. Den Leak Checker haben wir bereits in einen eigenen Blogartikel als eine Deutsche Alternative zu “Have I been Pwned” vorgestellt. Die Vorteile des Leak-Checkers gegenüber anderen gängigen Tools (Europäische Datenschutzstandards, Passwortwiedererkennung, Größe des zugrundeliegenden Datenschatzes) haben wir in dem entsprechenden Artikel besprochen.

Warum dann noch der Leak Inspector?

Wenn es also schon einige brauchbare Tools für einen Leak Check gibt, warum brauchen wir dann noch den Leak Inspector? Der große Mehrwert des Leak Inspectors liegt in seiner Interaktivität, die sich in einigen Aspekten äußert: die Kritikalitätseinstufung, die Möglichkeit einen Leak als bearbeitet zu markieren und die Möglichkeit den Leak zu bewerten.

Kritikalitätseinstufung - Wie gefährlich ist der Leak

Der Leak Inspector unterteilt gefundene Leaks in drei Kritikalitätsstufen, damit Sie auf einen Blick erkennen können, wie ernst die Lage ist:

Unkritisch bedeutet, dass “nur” Ihre E-Mail-Adresse betroffen ist – ein erster Hinweis, den Sie dennoch im Blick behalten sollten. Solche Daten werden häufig für ungezielte Phishing-Versuche oder Spam genutzt.

Mittel zeigt an, dass zusätzlich weitere persönliche Daten wie Name, Adresse oder Telefonnummer geleakt wurden. Angreifer können diese Informationen verwenden, um gezielte Phishing-Nachrichten zu formulieren. Eine korrekte Ansprache und zusätzliche Details aus dem Leak können den Eindruck einer vertrauenswürdigen Nachricht erwecken – und so zum Klick auf einen schädlichen Link oder Download verleiten. Seien Sie bei verdächtigen E-Mails besonders wachsam, auch wenn diese auf Sie persönlich zugeschnitten erscheinen.

Kritisch weist auf besonders heikle Funde hin, z. B. wenn Klartext-Passwörter oder Hashes Ihrer Zugangsdaten in einem Leak enthalten sind. Ist das der Fall, liefern wir das erste und letzte Zeichen des gefundenen Passworts mit. Sobald Sie ein Passwort wiedererkenen, besteht akuter Handlungsbedarf: Ändern Sie das Passwort umgehend überall, wo Sie es verwendet haben.

So können Sie die Ergebnisse Ihres Checks sofort einordnen und geeignete Schutzmaßnahmen ergreifen.

Leak Bearbeitung - Den Überblick behalten

Alle gängigen Lösungen zum Leak-Check zeigen dem Nutzer eine starre Liste von Leaks, in denen die eigene Mailadresse enthalten ist. Das ist für einen ersten Überblick sehr praktisch. Allerdings erhält man bei jedem neuen Check oft immer wieder dieselben, unter Umständen veralteten Informationen.

Der Leak Inspector löst dieses Problem, indem er die Möglichkeit bietet, Leaks als bearbeitet zu markieren. Hat man auf einen Leak reagiert – beispielsweise durch einen Passwortwechsel – kann man einfach den Schalter „Account gesichert“ umlegen. Beim nächsten Aufruf des Leak Inspectors wird der entsprechende Leak dann ausgegraut und am unteren Ende der Seite angezeigt. So behält man den Überblick über bearbeitete Leaks, erkennt neue Leaks schneller und kann gezielt entsprechende Leaks bearbeiten.

Leak Bewertung - Stimmt der Leak eigentlich?

Es gibt nicht nur die Möglichkeit, Leaks für sich selbst als bearbeitet zu markieren, sondern auch eine Rückmeldung zur Qualität beziehungsweise Korrektheit der Leaks zu geben. Stimmen die Daten in einem Leak, kann man das mit einem „Daumen hoch“ bestätigen. Stimmen die Daten nicht, lässt sich das ebenfalls zurückmelden und der Leak mit einem „Daumen runter“ bewerten. Dadurch erhalten wir wertvolle Hinweise, um die Leaks besser einzuschätzen und beispielsweise im Hinblick auf ihre Kritikalität zu bewerten.

Im folgenden Bild sind die drei Features des Leak Inspectors dargestellt: die Markierung eines Leaks als kritisch, die Bewertung eines Leaks mittels „Daumen hoch“ oder „Daumen runter“ sowie die Möglichkeit, einen Leak durch Umlegen des Schalters „Account gesichert“ als bearbeitet zu kennzeichnen.

Welche Daten sind enthalten?

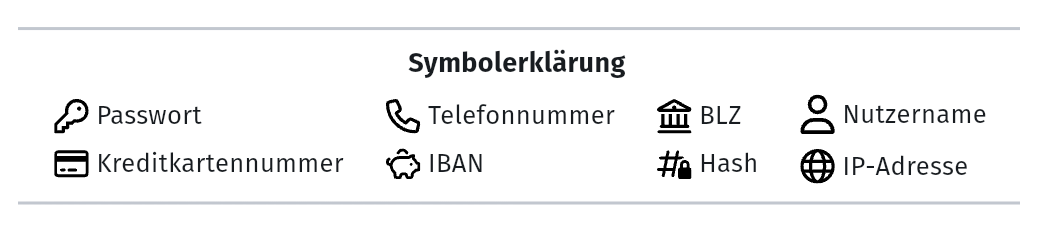

In einem Datenleak können verschiedene Arten von Informationen enthalten sein, wie Passwörter, IBAN, Telefonnummern, Kreditkartennummern und mehr. Der Leak Inspector stellt diese in einem Leak enthaltenen Daten übersichtlich mit Hilfe von Piktogrammen dar. So erhält man schnell einen klaren Überblick darüber, welche persönlichen Daten tatsächlich kompromittiert wurden.

Um dabei größtmögliche Datensicherheit zu gewährleisten, sind sensible Informationen teilweise durch Sternchen (Asterisken) in der Mitte unkenntlich gemacht. So bleiben die Details für Außenstehende verborgen, während der Nutzer dennoch die Art der geleakten Daten erkennen kann.

Leak Inspector: Ihre Vorteile auf einen Blick

Kritikalitätsbewertung auf einen Blick: Sehen Sie sofort, ob es sich um einen harmlosen Leak oder um einen kritischen Vorfall mit Passwortverlust handelt.

Bearbeitungsstatus dokumentieren: Markieren Sie Leaks durch Account gesichert, um den Überblick über Ihren Sicherheitsstatus zu behalten.

Feedback geben: Bewerten Sie die Qualität eines Leaks mit Daumen hoch oder runter und helfen Sie so, die Datenlage kontinuierlich zu verbessern.

Detaillierte Leak-Informationen: Verschaffen Sie sich einen schnellen Überblick, welche Daten im Leak enthalten sind – visuell aufbereitet und mit Datenschutz bedacht.

Warum lohnt sich der Check?

Wenn Ihre E-Mail-Adresse und Passwörter von einem Datenleak betroffen sind, laufen Sie Gefahr, dass Ihre Accounts von Kriminellen übernommen werden. Unser Leak Inspector hilft Ihnen dabei, solche ersten Hinweise frühzeitig zu erkennen und die passenden Schutzmaßnahmen zu ergreifen. Dazu gehört beispielsweise, bei gefährdeten Accounts die Passwörter zu ändern oder einen zweiten Faktor zur Absicherung des Accounts zu aktivieren.

Denn ein übernommener Account kann zu unterschiedlichen und vor allem unangenehmen Situationen führen. In einem eigenen Blogartikel beschreiben wir die Folgen von Account Takeover für Betroffene. Deshalb lohnt es sich definitiv, eine Accountübernahme zu verhindern – und dafür ist es wichtig, frühzeitig und regelmäßig die eigenen E-Mail-Adressen zu überprüfen.

Und so einfach ist es:

Trotz seiner vielen Features, lässt der Leak Inspector sich ganz einfach benutzen:

- Die Leak-Inspector Seite aufrufen

- E-Mail-Adresse in das Adressfeld eingeben

- Sie erhalten eine Mail an die eingetragene E-Mail-Adresse. Öffnen Sie den Link in der E-Mail.

- Ergebnis erhalten, Leaks Bewerten und Accounts sichern!

Der gesamte Prozess ist anonym und kostenlos.

Jetzt testen – und sicherer fühlen

Nutzen Sie unseren Leak Inspector und testen Sie Ihre privaten Accounts direkt hier:

👉 Zum Leak Inspector

Und wenn Ihnen das Tool gefällt: Empfehlen Sie es gerne weiter!

Der Leak Inspector für Unternehmen

Account- und Passwortsicherheit ist auch für Unternehmen ein großes Thema. Mit dem Leak Inspector unterstützem wir Unternehmen dabei, die Account-Sicherheit von Funktions- und Mitarbeiteraccounts wiederherzustellen.

Account-Sicherheit für Unternehmen

Die Sicherheit von Unternehmens-Accounts ist ein zentrales Thema für jedes Unternehmen. Phishing-Angriffe oder Datenleaks führen oft dazu, dass Zugangsdaten in die falschen Hände geraten – und damit Tür und Tor zur eigenen IT-Infrastruktur für Kriminelle offen stehen.

Wie der Leak Inspector unterstützt

Mit unserem Leak Monitoring werden Mitarbeiter gezielt über Datenleaks informiert. Der Leak Inspector ergänzt diese Funktion: Mitarbeitende können ihre persönlichen Leaks eigenständig prüfen und verwalten. Gleichzeitig lässt sich über den Leak Inspector eine Rückmeldung an die Sicherheitsverantwortlichen geben, sobald ein Leak geprüft und bearbeitet wurde. So bleibt die Kontrolle über betroffene Accounts gewährleistet und die Sicherheit im Unternehmen kann schnell wiederhergestellt werden.

Noch Fragen?

Wenn Sie wissen möchten, wie Sie auch Ihre geschäftlichen Accounts absichern können, stehen wir Ihnen gerne zur Verfügung. Kontaktieren Sie uns einfach über unser Kontaktformular, buchen Sie direkt einen Termin oder schreiben Sie uns eine E-Mail.

Artikel teilen