DoS-, DDoS- und DRDoS-Angriffe verstehen: Was jedes Unternehmen wissen sollte

- Lesezeit:

- 7 min

Beim Surfen im Internet kommt es immer wieder vor, dass eine Seite sehr langsam oder gar nicht geladen wird. Viele denken, dass dies an ihrer Internetverbindung liegt, aber das ist nicht immer der Fall. Wenn zu viele Anfragen auf einmal gestellt werden, kann es passieren, dass die Server überlastet sind und nur noch sehr langsam arbeiten. Das nennt man „Denial of Service“ oder kurz „DoS“.

In vielen Fällen können Anbieter vorhersehen, dass sie mit mehr Anfragen rechnen müssen als normalerweise. Zum Beispiel, wenn es Rabatte gibt oder generell Tage, an denen mehr eingekauft wird, wie am Black Friday oder kurz vor Weihnachten. Ist dies nicht der Fall, kann eine DoS-Attacke die Ursache sein und die Website für einige Zeit zum Erliegen bringen.

Klassische DoS-Angriffe

Ein DoS-Angriff zielt darauf ab, eine Ressource, sei es eine Website, ein Server oder ein Netzwerk, für legitime Benutzer unzugänglich zu machen, indem die Kapazität der Ressource überlastet wird. Dies kann durch verschiedene Methoden erreicht werden, einschließlich:

Netzwerküberlastung: Ein Angreifer sendet eine große Menge an Traffic an das Ziel, wodurch die verfügbare Bandbreite erschöpft wird und legitime Anfragen blockiert werden.

Schwachstellen in der Software: Der Angreifer nutzt Schwachstellen in der Software oder im Netzwerkprotokoll aus, um das System zum Absturz zu bringen oder unerwartetes Verhalten hervorzurufen.

Ressourcenerschöpfung: Der Angreifer manipuliert bestimmte Ressourcen, um deren Erschöpfung zu verursachen. Dies kann beispielsweise durch das Erzeugen von unendlichen Schleifen, das Überlasten von Datenbanken oder das Ausnutzen von Speicherlecks geschehen.

Ein Beispiel, um DoS-Angriffe zu verdeutlichen, ist eine Person, die wiederholt eine Webseite mit einer sehr großen Anzahl von Anfragen überflutet. Dadurch wird die Webseite überlastet und für legitime Benutzer unzugänglich. Moderne Webseiten lassen sich durch diese Art von Überflutung in der Regel nicht mehr angreifen. Sollten jedoch akute Softwareschwachstellen bekannt werden, kann auch schon ein einzelnes manipluliertes Datenpaket ausreichen, um moderne Systeme erfolgreich anzugreifen.

Technischer Hintergrund von DoS-Angriffen

DoS-Angriffe nutzen Schwachstellen, Manipulationen oder Ressourcenerschöpfung, um das Ziel zu überlasten oder unerreichbar zu machen. Ein Angreifer kann schädliche Software verwenden oder durch lokale Manipulationen, übernommene Benutzerkonten oder Fehlkonfigurationen im System einen DoS-Angriff auslösen.

DoS-Angriff vs. DDoS-Angriff

Bei einem DoS-Angriff nutzt der Angreifer meist nur eine einzelne Anfrage oder eine Zugriffsmöglichkeit. Dieser Angriff ist in der heutigen Zeit eher selten zu beobachten, da redundante und leistungsfährigere Systeme und einfache Abwehrmaßnahmen den Angriff verhindern oder die Auswirkungen sehr gering ausfallen.

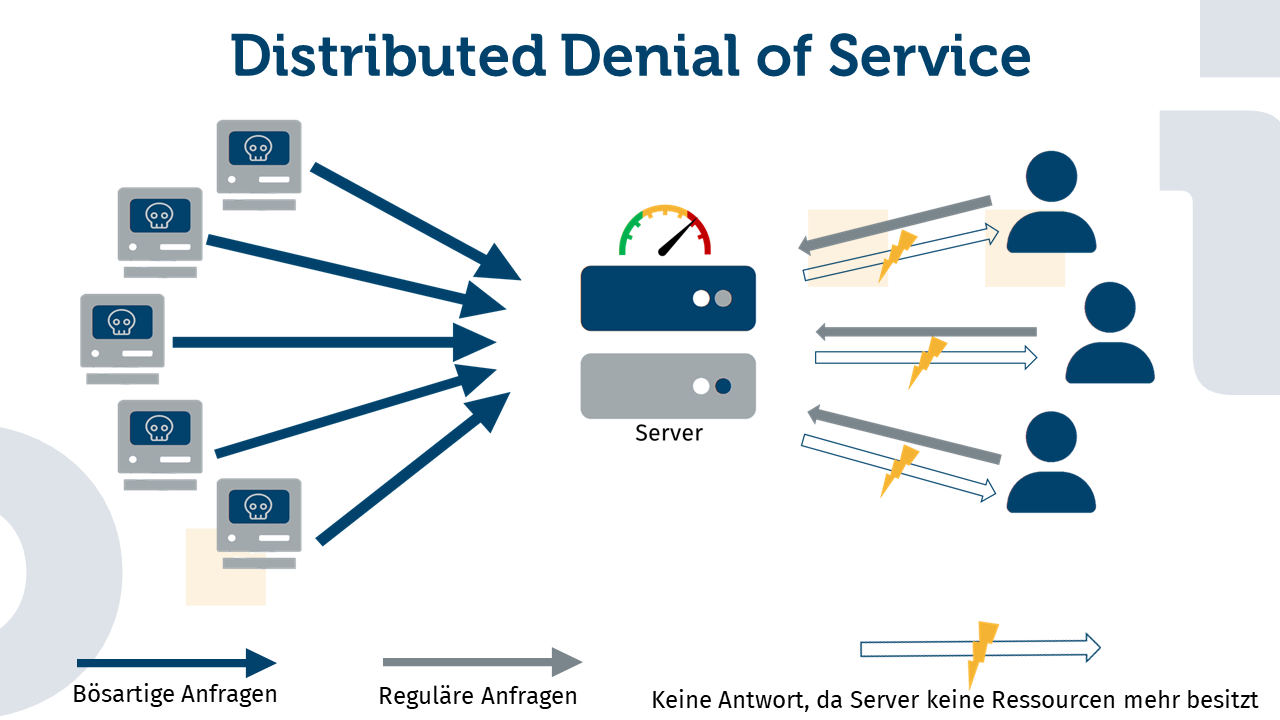

Im Gegensatz dazu hört man immer wieder von „DDoS“-Angriffen, was für „Distributed Denial of Service“ steht. Dabei wird eine größere Anzahl von Rechnern eingesetzt, um den Aufwand für das Versenden von Anfragen zu verteilen und so einen effektiveren Angriff durchführen zu können.

DDoS-Angriffe

Ein DDoS-Angriff geht einen Schritt weiter als ein DoS-Angriff. Hierbei werden nicht nur einzelne Angreifer verwendet, sondern eine Vielzahl von dezentralen Angreifern, die als “Botnetz” bezeichnet werden. Diese Botnetze bestehen aus kompromittierten Computern, die ferngesteuert werden, ohne dass die rechtmäßigen Besitzer dies wissen. Der Angreifer koordiniert die Aktivitäten dieser Botnetze, um das Ziel mit einer noch größeren Anzahl von Anfragen zu überfluten.

Ein anschauliches Beispiel für einen DDoS-Angriff ist eine Demonstration von Protestanten vor einem Gebäude. Ein einzelner oder wenige Demonstanten können leicht vom Sicherheitspersonal kontrolliert werden, dies ist vergleichbar mit einem simplen DoS-Angriff. Der allgemeine Zugang zum Gebäude kann, z.B. über andere Eingänge, in der Regel weiterhin ermöglicht werden. Wenn jedoch tausende von Menschen gleichzeitig vor allen Eingängen demonstrieren, ist das Sicherheitspersonal schnell überlastet und der Zugang zum Gebäude ist blockiert. Dies ist ein Beispiel für einen “Distributed Denial of Service”-Angriff.

Technischer Hintergrund von DDoS-Angriffen

Bei einem DDoS-Angriff wird das Botnetz verwendet, um den Traffic auf das Ziel zu lenken. Indem sie den Traffic von vielen verschiedenen Quellen aus verteilen, wird das Ziel mit einer Flut von Datenpaketen überflutet, was zu einer Überlastung führt und es für legitime Benutzer unzugänglich macht.

Der DRDoS-Angriff - Ein kleiner Kiesel kann eine Lawine auslösen

Ein Reflective Denial of Service (DRDoS)-Angriff ist eine Variante eines DDoS-Angriffs, bei der der Angreifer reflektierende Dienste oder Protokolle ausnutzt, um den Datenverkehr zum Ziel zu erhöhen. Der Angreifer sendet gefälschte Anfragen an diese Dienste, die ihre Antworten an das Opfer senden. Die Ausnutzung der Antwortpakete führt zu einem exponentiellen Anstieg des Datenverkehrs, der das Ziel überlastet.

Ein Beispiel für einen DRDoS-Angriff ist der Einsatz von DNS-Amplification. Der Angreifer sendet gefälschte DNS-Anfragen an öffentliche DNS-Server, deren Antwortpakete größer sind als die ursprüngliche Anfrage. Diese übergroßen Antwortpakete werden an das Ziel statt an den Angreifer gesendet und führen zu einer Überlastung der Netzwerkbandbreite und der Systemressourcen.

Technischer Hintergrund von DRDoS-Angriffen

DRDoS-Angriffe nutzen reflektierende Dienste oder Protokolle, um den Datenverkehr zum Ziel zu erhöhen. Diese Dienste können öffentliche DNS-Server, NTP-Server (Network Time Protocol), Memcached-Server oder andere sein. Der Angreifer sendet gefälschte Anfragen an diese Dienste und nutzt die großen Antwortpakete, um das Ziel mit erheblich mehr Datenverkehr zu überfluten.

Motive für DoS-, DDoS- und DRDOS-Angriffe

Die Motive für die genannten Angriffe können sehr unterschiedlich sein, spielen aber meist eine entscheidende Rolle für die Dauer des Angriffs. Häufig haben die Angreifer ein finanzielles Motiv und nutzen die Angriffe, um eine Art Lösegeld zu erpressen, erst nach Zahlung einer bestimmten Summe wird die Website oder der Dienst wieder “freigegeben”. Auch Angriffe von „Haktivisten“ auf ein Unternehmen sind nicht ungewöhnlich. Der Angreifer demonstriert z.B. gegen schlechte Arbeitsbedingungen oder Tierversuche. Manchmal vertritt der Angreifer eine Ideologie, so dass der Angriff eher einen politischen Hintergrund hat. Darüber hinaus kann ein solcher Angriff auch nur als Ablenkungsmanöver dienen, während versucht wird, sich unberechtigten Zugang zu verschaffen, um weiteren Schaden anrichten zu können.

Fazit

DoS-, DDoS- und DRDoS-Angriffe haben das Ziel, eine Ressource unzugänglich zu machen. Während ein DoS-Angriff von einem einzelnen Angreifer ausgeführt wird, verwendet ein DDoS-Angriff ein Botnetz von kompromittierten Computern, und ein DRDoS-Angriff nutzt reflexionsfähige Dienste oder Protokolle, um den Datenverkehr zu verstärken. Der technische Hintergrund dieser Angriffsarten liegt in der Überlastung der Ressource durch den Missbrauch von Schwachstellen, Manipulationen oder Ressourcenerschöpfung.

Es ist von entscheidender Bedeutung, dass Organisationen angemessene Sicherheitsmaßnahmen implementieren, um sich vor solchen Angriffen zu schützen. Hier sind einige konkrete Schutzmaßnahmen, die sowohl vor DoS- und DDoS-Angriffen als auch vor Account Takeover-Angriffen auf Administrationskonten und Benutzerkonten schützen können:

Implementierung von Firewall-Systemen: Firewalls dienen als Schutzschicht zwischen Ihrem Netzwerk und dem Internet. Sie können den eingehenden und ausgehenden Datenverkehr überwachen und unerwünschten Traffic blockieren.

Verwendung von Intrusion Detection- und Präventionssystemen (IDS/IPS): Diese Systeme überwachen den Netzwerkverkehr in Echtzeit und erkennen verdächtige Aktivitäten oder Angriffe. Sie können automatisch Maßnahmen ergreifen, um Angriffe abzuwehren oder zu blockieren.

Stärkung der Netzwerkinfrastruktur: Sorgen Sie dafür, dass Ihre Netzwerkkomponenten, wie Router und Switches, ordnungsgemäß konfiguriert sind und auf dem neuesten Stand der Firmware sind. Implementieren Sie starke Zugriffskontrolllisten (ACLs) und Authentifizierungsmethoden, um unautorisierten Zugriff zu verhindern.

Regelmäßige Updates und Patching: Halten Sie Ihre Systeme und Software auf dem neuesten Stand, indem Sie regelmäßig Sicherheitsupdates und Patches einspielen. Schwachstellen in der Software können von Angreifern ausgenutzt werden, um Angriffe durchzuführen.

Konten besser schützen: Zusätzlich zur Implementierung von starken Passwortrichtlinien und der Verwendung einer Zwei-Faktor-Authentifizierung (2FA) ist es wichtig, regelmäßig zu überprüfen, ob die Passwörter der Benutzerkonten kompromittiert wurden. Identeco bietet entsprechende Produkte an, mit denen Sie Ihre Mitarbeiter- und Kundenkonten automatisiert auf Kompromittierungen überprüfen können. Bei einem Treffer können sofort entsprechende Maßnahmen ergriffen werden.

Überwachung des Netzwerkverkehrs: Implementieren Sie ein Überwachungssystem, das den Netzwerkverkehr kontinuierlich überwacht und verdächtige Aktivitäten erkennt. Eine frühzeitige Erkennung kann helfen, Angriffe zu stoppen, bevor sie großen Schaden anrichten.

Schulung der Mitarbeiter: Sensibilisieren Sie Ihre Mitarbeiter für die Bedrohungen durch Angriffe wie Account Takeover und Phishing. Schulen Sie sie in bewährten Sicherheitspraktiken, damit sie verdächtige Aktivitäten erkennen und melden können.

Indem Sie diese Schutzmaßnahmen implementieren und regelmäßig überprüfen, können Sie Ihre Systeme und Ressourcen vor verschiedenen Arten von Angriffen, einschließlich DoS- und DDoS-Angriffen sowie Account Takeover-Angriffen, schützen. Es ist wichtig, dass Sie mit den neuesten Entwicklungen in der Cybersecurity auf dem Laufenden bleiben und Ihre Sicherheitsmaßnahmen kontinuierlich verbessern, um Ihren Schutz aufrechtzuerhalten.

Interessante Fakten zu DDoS-Angriffen

- Im Vergleich zum Vorjahr ist die durchschnittliche Anzahl der täglichen DDoS-Angriffe im Jahr 2022 um 150 % gestiegen. (1)

- Der längste DDoS-Angriff letzten Jahres dauerte 66 Stunden.

- Der erste DDoS-Angriff fand 1996 statt. Das Opfer war Panix, ein amerikanischer Internetanbieter und der Angriff dauerte fast zwei Tage.

- Es wird angenommen, dass die Anzahl an DDoS-Angriffen dieses Jahr (2023) auf über 15 Millionen steigen wird. (2)

Artikel teilen