Dark Web vs. Deep Web – Was findet man dort?

- Lesezeit:

- 4 min

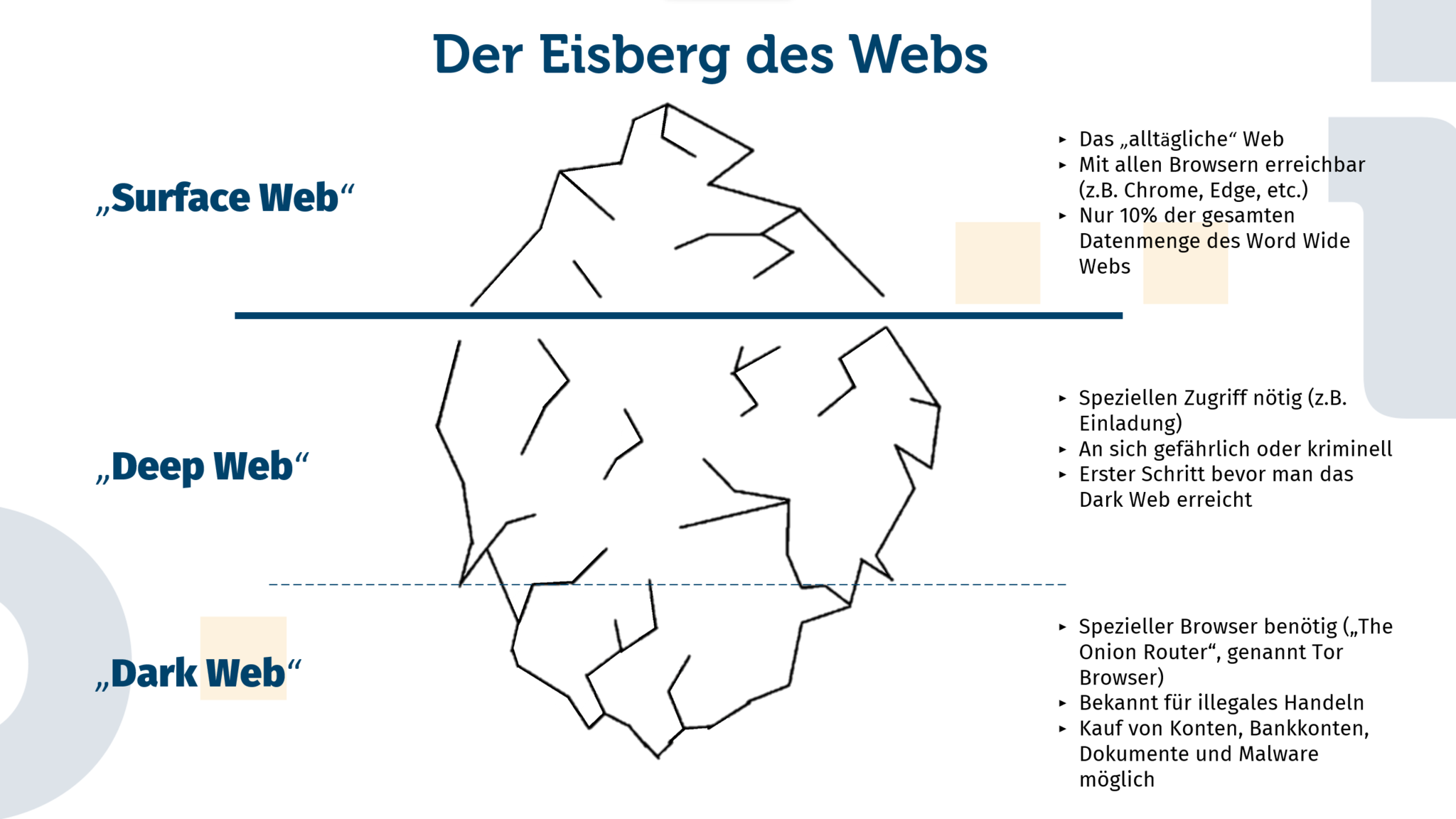

Vom Dark Web haben viele gehört, da es oft in Filmen und Büchern dargestellt wird. Aber was genau ist das? Das normale Internet, in dem man im Alltag unterwegs ist, gehört zu dem sogenannten „Surface Web“ und macht nur 10% der gesamten Datenmenge des World Wide Webs aus. Als eine Zwischenschicht zwischen Surface Web und Dark Web kann man sich das Deep Web vorstellen.

Das Deep Web zeichnet sich insbesondere dadurch aus, dass es über klassische Suchmaschinen oder Verzeichnisdienste nicht gefunden werden kann bzw. nicht gefunden werden soll. Konkret geht es häufig um Plattformen wie Foren oder Communityboards, auf denen sich in einer Art „geschlossenen Gesellschaft“ ausgetauscht wird. Häufig werden auf solchen Plattformen urheberrechtlich geschützte Werke (Filme, Musik oder eBooks) getauscht. Auf speziellen Themenboards werden zudem auch erbeutete Zugangsdaten oder Anleitungen für Hacking angeboten. Eintritt zu diesen geschlossenen Gesellschaften erhält man meist nur auf Einladung und Empfehlung eines Mitglieds.

Das Dark Web ist wiederum nicht Bestandteil des regulären Internets. Der Zugriff auf das separate Netz wird erst durch die Verwendung des TOR Browsers ermöglicht. Mittels dieses Browsers verbindet man sich zum sogenannten Tor-Netzwerk. TOR steht für „The Onion Router“ und bezeichnet dabei die für den Zugriff notwendige Software. Damit verbindet man sich zu einem von mehreren tausend Knotenpunkten, die dann eine Vermittlung und Datenübertragung innerhalb des Tor-Netzwerks ermöglichen. Ein wichtiges Prinzip innerhalb dieses Netzwerkes ist das sogenannte Onion-Routing, hierbei bleibt der anfragende User gegenüber dem Webserver der angefragten Plattform anonym. Erreicht wird dies durch ständig wechselnde Routen über unterschiedliche Knotenpunkte. Somit wird sichergestellt, dass die Identität des Nutzers anonym bleibt.

Was genau findet man jetzt im Dark Web und wer nutzt es? Kurz gesagt: alles Mögliche. Wie auch im Deep Web, gibt es im Dark Web zahlreiche Foren, in denen man sich nicht nur austauschen, sondern auch Daten, Konten und Ähnliches verkaufen und kaufen kann. Zusätzlich wird die Bandbreite der angebotenen kriminellen Waren und Dienstleistungen größer, so werden teilweise Waffen, Munition und Anleitungen zum Bombenbau angeboten. Neben diesen offensichtlich illegalen Angeboten des Dark Webs, schützt die Anonymität des Tor-Netzwerkes allerdings auch Bürgerrechtler, Journalisten und verfolgte Randgruppen in Ländern mit eingeschränkter Meinungsfreiheit. Somit wäre eine pauschale Verurteilung der für das Tor-Netzwerk eingesetzten Technologie falsch.

Sowohl im Deep Web als auch im Dark Web werden unterschiedlichste Waren und Dienste gegen entsprechende Bezahlung angeboten, hier eine kleine Auswahl:

Darknet Marktplatz

- Ein Netflix-Konto mit einem Jahresabonnement kann man für ca. 25 € bekommen.

- PayPal-Konten mit einem Mindestguthaben von 100 € gibt es für etwa 10 €.

- Einen Führerschein oder Pass lässt sich in einer breiten Preisspanne erwerben. Die Preise variieren je nach Land und ob eine digitale Kopie oder ein (vermeintliches) Original per Post zugeschickt werden soll.

- Gestohlene Bankdaten und Zugang zu Onlinebanking.

- Premium Malware ab 5.500 € für 1.000 Installationen. Die Preise variieren hier ebenfalls, abhängig von Region und versprochener Erfolgsrate/Lebensdauer.

Zum eigenen Schutz und damit nicht die eigenen Konten oder persönliche Informationen im Dark Web landen, gibt es unterschiedliche Möglichkeiten.

Schutz vor Diebstahl der eigenen Daten beim Sufen im Netz

- VPN: Sie können selbst ein VPN verwenden, wenn Sie sich mit einem öffentlichen WLAN verbinden.

- Schutzsoftware: Ihnen wird die Installation von Anti-Malware-/Anti-Virus-Software sehr empfohlen.

- Einzigartige Passwörter: Wichtig ist, dass Sie sich immer ein neues Passwort aussuchen und keine Variation existierender Passwörter oder gar das gleiche Passwort, wie bei einem anderen Konto verwendet.

- Passwortmanager: Um einen Überblick über mehreren Passwörtern zu behalten, ist es empfehlenswert, einen Passwortmanager zu benutzen.

- Skeptisch sein: Wenn Sie aufgefordert werden, eine Datei zu öffnen oder Ihre persönlichen Daten anzugeben, sollten Sie sich immer sicher sein, dass Sie sich auf einer sicheren und legitimen Webseite befinden.

- Know your Enemy: Kriminelle kommen häufig durch Phishing an Daten, was das ist und wie Sie sich schützen kann, können Sie hier finden: Phishing #1: E-Mail-Phishing, Baiting und Suchmaschinen-Phishing und Phishing #2: CEO Fraud/Business E-Mail Compromise, Corporate Phishing und Angler Phishing Angriff.

Sollten Sie sich Sorgen machen, dass Ihre Daten gestohlen wurden, dann können sie den Identity Leak Checker der Universität Bonn verwenden.

Für den Schutz von Mitarbeiter- als auch Kundenkonten bietet Identeco passende Produkte an: Identeco: Unsere Produkte.

Artikel teilen